I believe most of you already know and learn about the concept what is man in the middle attack, but if you still don't know about this, here is some definition from. The man-in-the-middle attack (often abbreviated MITM, MitM, MIM, MiM, MITMA) in cryptography and computer security is a form of active eavesdropping in which the attacker makes independent connections with the victims and relays messages between them, making them believe that they are talking directly to each other over a private connection, when in fact the entire conversation is controlled by the attacker. Scenario: This is the simple scenario, and I try to draw it in a picture. Victim IP address: 192.168.8.90 Attacker network interface: eth0; with IP address: 192.168.8.93 Router IP address: 192.168.8.8 Requirements: 1.

Urlsnarf Step by step Kali Linux Man in the Middle Attack: 1. Open your terminal (CTRL + ALT + T ) and configure our Kali Linux machine to allow packet forwarding, because act as man in the middle attacker, Kali Linux must act as router between 'real router' and the victim. Read the here. You can change your terminal interface to make the view much more friendly and easy to monitor. The next step is setting up arpspoof between victim and router. Arpspoof -i eth0 -t 192.168.8.90 192.168.8.8 4. And then setting up arpspoof from to capture all packet from router to victim.

This Collection includes the YEP 'Indian2' Pack and Bonus styles of PSR-S650, PSR-S750 and PSR-S950. Also new 'Indian Devotional' and 'Indian Entertainer' packs of PSR-S950. These styles will work properly in PSR-S950 only while any one of the three packs (S950-Indian2 / IndianDevotional / IndianEntertainer) is installed. Yamaha psr s950 tutorial.

Video tutorial cara hack password dengan wifi,gmail,facebook dan lain-lain dengan software wireshark.

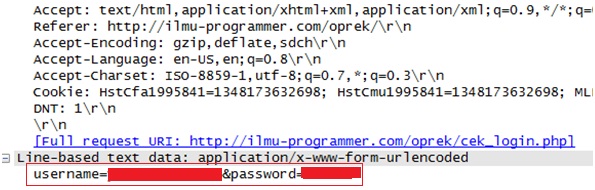

Arpspoof -i eth0 192.168.8.8 192.168.8.90 5. After step three and four, now all the packet sent or received by victim should be going through attacker machine. Now we can try to use driftnet to monitor all victim image traffic. According to its, Driftnet is a program which listens to network traffic and picks out images from TCP streams it observes. Fun to run on a host which sees lots of web traffic. To run driftnet, we just run this driftnet -i eth0 When victim browse a website with image, driftnet will capture all image traffic as shown in the screenshot below.

To stop driftnet, just close the driftnet window or press CTRL + C in the terminal 8. For the next step we will try to capture the website information/data by using urlsnarf.

To use urlsnarf, just run this code urlsnarf -i eth0 and urlsnarf will start capturing all website address visited by victim machine. When victim browse a website, attacker will know the address victim visited. Here is the video in case you can't get the text explanations above. Conclusion: 1. To change or spoof the attacker MAC address, you can view the about.

Driftnet or Urlsnarf was hard to detect, but you can try to find the device in your network with promiscious mode which have possibliity to sniff the network traffic. Hope you found it useful 🙂.

Artikel ini akan berfokus pada “KONSEP” dari bagaimana para hacker menjalankan aksi peretasannya. Penting lho untuk mengerti konsepnya terlebih dahulu sebelum mempraktekan apapun. Banyak blog blog hacking diluar sana yang sudah menuliskan tutorial tutorial cara hack password wifi dengan berbagai macam tool, namun terkadang membuat kita tidak mengerti apa yang sedang kita kerjakan. Kita mengikuti tutorialnya lalu SELESAI.

Kalau seperti itu ilmunya akan segera berlalu, kawan. Sebagai catatan, Ketika saya menulis Cara Hack WiFi, maksud saya adalah cara hack password Akses Poin atau Wireless Router. Jadi sebenarnya Wifi itu adalah teknologinya (teknologi jaringan tanpa kabel dengan frequensi tinggi) sedangkan Akses Poin adalah perangkat yang kuncinya berusaha di bobol. Nah untuk menerobos pertahanan dari akses poin tersebut kita memerlukan komputer dengan sistem operasi kali linux. MENGAPA MENGGUNAKAN KALI LINUX? Mengapa dalam meretas wifi Hacker biasanya menggunakan Sistem Operasi? Jawabannya, Daripada menggunakan windows yang sistem operasinya tertutup, Linux lebih bisa diandalkan karena kode sumbernya yang terbuka, sehingga programer bisa lebih leluasa untuk meracik fungsi hardware sesuka hati mereka (dalam hal ini perangkat wifi).

Lalu alasan memilih kali linux daripada distro linux lainnya adalah karena Kali sudah didesain untuk melakukan hal ini. Program didalamnya sudah lengkap dan dikonfigurasi dengan baik untuk menjalankan berbagai macam tool hacking. Meskipun sebenarnya distro linux yang lain dapat melakukan hal yang sama, perbedaannya ‘kali linux hanya lebih siap’. Kelemahan Sistem keamanan Wireless Router Wireless Router memiliki beberapa sistem keamanan, mulai dari Enkripsi WEP yang digunakan pertama kali sampai beralih ke WPA/WPA2.

Alasan penggantian sistemnya tidak lain adalah karena sistem enkripsi terdahulu gampang di bobol. Pada kenyataannya masing-masing memiliki kelemahan tersendiri. Kelemahan itulah yang dimanfaatkan oleh hacker. Gambaran besarnya artikel ini akan membahas tentang: • • • • • 1. CARA MEMBOBOL WIFI YANG MENGGUNAKAN KEAMANAN WEP () Dulu ketika teknologi Wi-fi lahir, Keamanan bukan menjadi konsentrasi utama para pengembang.